Klassifizierung

Hacker sind unberechenbar. Im Normalfall bleibt uns sowohl ihre Identität unbekannt als auch die Anzahl von Angreifern, welche es beispielsweise auf ein Unternehmen abgesehen haben. Zur Absicherung fragen potenzielle Auftraggeber deshalb einen Pentest an. Doch oftmals bleibt bei der initialen Anfrage das Szenario unklar, wie die Simulation des Hackerangriffs vonstattengehen soll. Unsere Aufgabe ist daher die Klassifizierung des Pentests gemeinsam mit dem Auftraggeber.

Wie wir uns stets in Erinnerung rufen sollten, nehmen wir bei der Ausführung von Pentests die Rolle eines Angreifers ein. Dies kann beispielsweise ein vor Kurzem entlassener IT-Leiter sein, welcher Groll gegen seinen ehemaligen Arbeitgeber hegt, oder ein unbekannter Angreifer, der sich finanziell bereichern will. Für die Planung eines Pentests müssen wir folglich die Ausgangssituation kennen und hierfür u. a. folgende Fragen klären:

- Welche Zielsysteme bzw. Anwendungen sollen „angegriffen“ werden?

- Werden für den Penetrationstest Zugangsdaten oder Informationen wie eine API-Dokumentation zur Verfügung gestellt?

- Wird für den Penetrationstest ein Testsystem bereitgestellt oder müssen wir die Auswirkungen unseres Handelns stets abschätzen und ggf. Rücksprache mit dem Auftraggeber halten, um Störungen im Produktivsystem zu vermeiden?

- Soll die Untersuchung vor Ort stattfinden?

- Sollen sensitive Daten, wie Zugangscodes, von Angestellten über das Vortäuschen falscher Tatsachen entlockt werden?

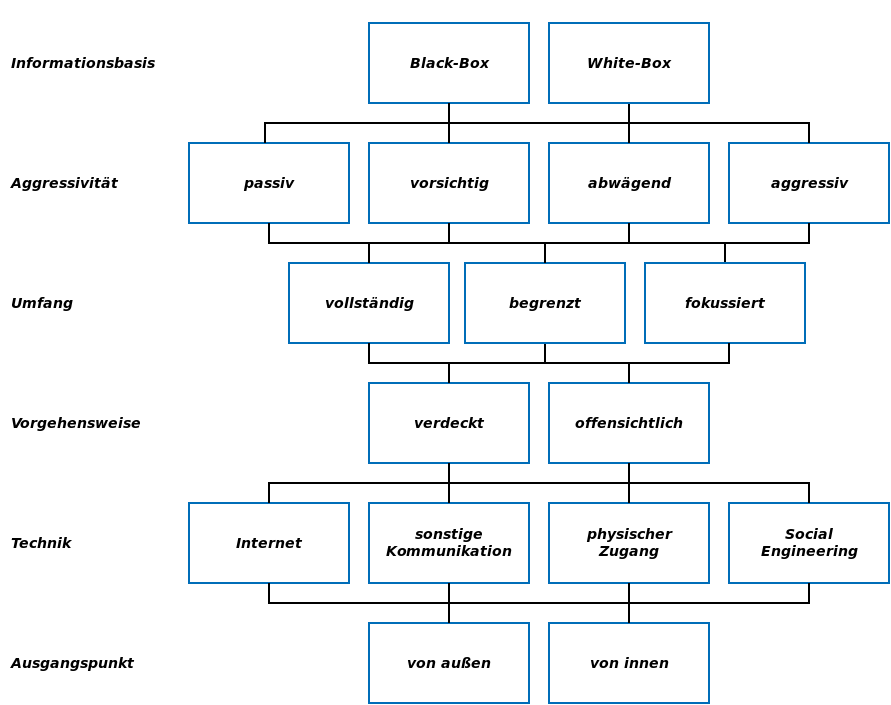

Für all diese Fragen hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) das „Durchführungskonzept für Penetrationstests“ entworfen. Hieraus kann u. a. die nachfolgende Abbildung zur Klassifizierung eines Pentests entnommen werden:

Anhand dieser Kriterien können wir beispielsweise das vorgenannte Szenario vom entlassenen IT-Leiter durchspielen: Einem IT-Leiter werden im Gegensatz zu einem Hacker die internen Strukturen und Prozesse eines Unternehmens bekannt sein, wodurch ihm für seinen Angriff mehr Informationen zur Verfügung stehen (White-Box). Ebenso wird er die Anwendungen und Systeme kennen, welche unter seiner Leitung konzipiert worden sind. Hierdurch bietet sich ihm verständlicherweise eine viel größere Angriffsfläche als einem Angreifer ohne Unternehmensbezug (vollständiger Umfang). Wegen seiner Entlassung wird er wahrscheinlich aggressiv handeln, um einen möglichst großen Schaden zu verursachen. Dass dadurch Systeme zu Bruch gehen, wird ihn vermutlich nicht stören (aggressiv), sodass sein Handeln wohl über kurz oder lang entdeckt werden wird (offensichtliche Vorgehensweise). Da ihm bei der Entlassung jegliche Zugänge entzogen wurden, wird ihm nur der externe Netzwerkzugang für sein Vorhaben bleiben (Technik und Ausgangspunkt).

Klassifiziere wie im obigen Beispiel deinen Hackerangriff gegen die Dubius Payment Ltd. und begründe deine Auswahl. Die einzelnen Kriterien zur Klassifizierung werden hierfür im BSI-Dokument „Durchführungskonzept für Penetrationstests“ im Kapitel 3.4 ausführlich beschrieben.

Pentest Training

Werfen Sie einen Blick auf die Kapitel vom Pentest Training und lernen Sie Pentesting:

- Vorwort

- Einführung

- Rechtliche Rahmenbedingungen

- Hacking vs. Penetration-Testing

- Klassifizierung

- Aussagekraft von Penetrationstest

- Penetration-Testing-Standards

- Der Hacking-Leitfaden

- Hacking I: Scannen von Netzwerken

- Hacking II: Passwortangriffe

- Hacking III: Webanwendungsangriffe

- Hacking IV: Privilegienausweitung

- Hacking V: Tunnel-Techniken

- Hacking VI: Vulnerability-Scanner und Penetration-Testing-Frameworks

- Vorführung eines Pentests

- Risikobewertung von identifizierten Schwachstellen

- Aufbau Dokumentation und Berichterstellung

- Plauderei aus dem Nähkästchen: Insights von Dubius Payment Ltd.

binsec academy GmbH - Online IT Security Training with Practical Focus

Die binsec academy GmbH ist ein Anbieter von praxisorientierten Online-Trainings im Bereich IT-Sicherheit. Das Schulungsangebot umfasst unter anderem Penetration Testing und sichere Softwareentwicklung. Die Teilnehmer lernen in realitätsnahen Laborumgebungen, die typische IT-Infrastrukturen und Anwendungen simulieren. Die Kurse beinhalten anerkannte Standards wie den OWASP Top 10 und PCI DSS und sind in mehreren Programmiersprachen verfügbar. Nach erfolgreichem Abschluss erhalten die Teilnehmenden Zertifikate wie den Binsec Academy Certified Pentest Professional (BACPP) oder den Binsec Academy Certified Secure Coding Professional (BACSCP), die ihre praktischen Fähigkeiten zur Erkennung und Behebung von Sicherheitslücken belegen.

Gehe zu binsec acadmy GmbH

binsec GmbH – Experten für Penetrationstests

Die binsec GmbH ist ein deutsches IT-Sicherheitsunternehmen mit Schwerpunkt auf professionellen Penetrationstests. Mit über 10 Jahren Erfahrung führt das Team tiefgehende Sicherheitsprüfungen von Netzwerken, Webanwendungen, APIs und mobilen Apps durch. Zertifizierte Experten identifizieren und dokumentieren systematisch Sicherheitslücken, um Unternehmen dabei zu unterstützen, ihre IT-Sicherheit zu verbessern und Compliance-Anforderungen zu erfüllen.

Gehe zu binsec GmbH