Aussagekraft von Penetrationstest

Nachdem wir gelernt haben, wie Hacker arbeiten und wie wir einen Hackerangriff klassifizieren, stellt sich die Frage, was die Simulation solcher Angriffe leisten kann, wenn doch absolute Sicherheit eine Wunschvorstellung zu sein scheint? Um diese Frage beantworten zu können, müssen wir uns zunächst dem Sicherheitsbegriff widmen. Von der Allgemeinheit wird Sicherheit gerne als Zustand gesehen. Wie oft wurde dir beispielsweise schon die Frage gestellt, ob ein IT-System sicher ist? Die Antwort auf diese Frage kann hierbei nur „nicht sicher“ lauten. Andernfalls wären wir wohl stets von Nervosität geplagt, ob in Zukunft nicht doch noch ein Sicherheitsvorfall eintritt. Im Umkehrschluss bedeutet dies aber nicht, dass die eigene IT offen wie ein Scheunentor stehen muss. Die Frage an sich ist lediglich nicht geschickt formuliert. Denn statt nach dem Ob sollte eher danach gefragt werden, wie sicher ein IT-System ist, wenn doch absolute Sicherheit nicht existiert. Wie du sehr wahrscheinlich schon bemerkt hast, kann aus dieser Formulierung entnommen werden, dass Sicherheit kein Zustand ist, sondern vielmehr einen Prozess darstellt. Folglich gilt demnach auch der Leitsatz: Je mehr Aufwand betrieben wird, desto sicherer kann ein IT-System entwickelt bzw. in unserem Sinn überprüft werden. Die Aussagekraft von Pentests korreliert daher mit dem verbundenen Zeiteinsatz des Penetration-Testers.

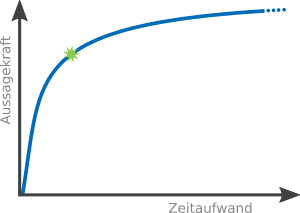

Bei einer Gegenüberstellung der Aussagekraft und des Zeiteinsatzes kann die absolute Sicherheit nicht überschritten, sondern nur angenähert werden. Mathematisch ausgedrückt, liegt hier ein beschränktes Wachstum zugrunde, welches im folgenden Diagramm dargestellt wird.

Dem Diagramm kann eine weitere essenzielle Erkenntnis entnommen werden: Die Kurve steigt genauso schnell an, wie sie auch wieder abnimmt. Versetzen wir uns beispielsweise schon einmal in die Rolle eines Pentesters. Bei der Untersuchung eines IT-Systems können wir relativ schnell eine Aussage treffen, ob ein System katastrophal unsicher ist oder nicht. Hierfür müssen wir nur im Internet nach bekannten Schwachstellen der installierten Dienste suchen. Eine tiefere Analyse hingegen erfordert wesentlich mehr Zeit. Unter anderem könnten wir versuchen, eigenständig bislang unveröffentlichte Schwachstellen zu finden, und entsprechende Programme zu deren Ausnutzung erstellen. Theoretisch könnten wir also unser Leben mit der Durchführung eines einzigen Pentest verbringen. Im Normalfall werden wir aber den Aufwand so kalkulieren, dass wir zumindest eine Aussage treffen können, ob unser Zielsystem grundsätzlich auf einem professionellen Sicherheitsniveau aufgesetzt bzw. entwickelt wurde oder nicht. In unserem Schaubild wird dieses Verhältnis durch den grünen Stern abgebildet und orientiert sich hierbei am Pareto-Prinzip. Dieses besagt, dass 80 % der Ergebnisse mit 20 % des Gesamtaufwandes erreicht werden können.

Es gehört daher zu den Aufgaben eines jeden Penetration-Testers, bei der Erstellung seines Angebots eine Aufwandschätzung durchzuführen. Dabei gilt natürlich: Je mehr Informationen zugrunde liegen, desto genauer die Schätzung. Folglich können für Pentests im Allgemeinen keine festen Aufwände existieren, sondern der Aufwand ergibt sich in Absprache mit dem Auftraggeber.

Zusammenfassend lässt sich sagen, dass bei einem Pentest mindestens alle einfach zu entdeckenden Schwachstellen (low-hanging fruits) identifiziert und somit allen Angreifern auf dem Niveau eines Script-Kiddies keine Chancen mehr gelassen werden. Folglich erhöht sich der Aufwand eines Angreifers um den Aufwand, den der Pentester investiert hat. Auf den Punkt gebracht, zeigt ein Pentest eine absolut aussagekräftige Richtung dafür an, ob ein Zielsystem bzw. eine Zielanwendung grundsätzlich auf professionellem Security-Niveau aufgesetzt bzw. entwickelt worden ist.

Notiere deine Zeiten, welche du im Verlauf des Lehrganges mit der Durchführung des Pentests von Dubius Payment Ltd. investierst. Diese können dir als Referenzwerte für vergleichbare Aufwandschätzungen dienen. Eine Aufwandschätzung hätte beispielsweise auf Basis einer Netzwerkbeschreibung (Anzahl der IT-Systeme) und eines kurzen Blicks in das DMZ-Netz von Dubius Payment Ltd. geschehen können.

Pentest Training

Werfen Sie einen Blick auf die Kapitel vom Pentest Training und lernen Sie Pentesting:

- Vorwort

- Einführung

- Rechtliche Rahmenbedingungen

- Hacking vs. Penetration-Testing

- Klassifizierung

- Aussagekraft von Penetrationstest

- Penetration-Testing-Standards

- Der Hacking-Leitfaden

- Hacking I: Scannen von Netzwerken

- Hacking II: Passwortangriffe

- Hacking III: Webanwendungsangriffe

- Hacking IV: Privilegienausweitung

- Hacking V: Tunnel-Techniken

- Hacking VI: Vulnerability-Scanner und Penetration-Testing-Frameworks

- Vorführung eines Pentests

- Risikobewertung von identifizierten Schwachstellen

- Aufbau Dokumentation und Berichterstellung

- Plauderei aus dem Nähkästchen: Insights von Dubius Payment Ltd.

binsec academy GmbH - Online IT Security Training with Practical Focus

Die binsec academy GmbH ist ein Anbieter von praxisorientierten Online-Trainings im Bereich IT-Sicherheit. Das Schulungsangebot umfasst unter anderem Penetration Testing und sichere Softwareentwicklung. Die Teilnehmer lernen in realitätsnahen Laborumgebungen, die typische IT-Infrastrukturen und Anwendungen simulieren. Die Kurse beinhalten anerkannte Standards wie den OWASP Top 10 und PCI DSS und sind in mehreren Programmiersprachen verfügbar. Nach erfolgreichem Abschluss erhalten die Teilnehmenden Zertifikate wie den Binsec Academy Certified Pentest Professional (BACPP) oder den Binsec Academy Certified Secure Coding Professional (BACSCP), die ihre praktischen Fähigkeiten zur Erkennung und Behebung von Sicherheitslücken belegen.

Gehe zu binsec acadmy GmbH

binsec GmbH – Experten für Penetrationstests

Die binsec GmbH ist ein deutsches IT-Sicherheitsunternehmen mit Schwerpunkt auf professionellen Penetrationstests. Mit über 10 Jahren Erfahrung führt das Team tiefgehende Sicherheitsprüfungen von Netzwerken, Webanwendungen, APIs und mobilen Apps durch. Zertifizierte Experten identifizieren und dokumentieren systematisch Sicherheitslücken, um Unternehmen dabei zu unterstützen, ihre IT-Sicherheit zu verbessern und Compliance-Anforderungen zu erfüllen.

Gehe zu binsec GmbH